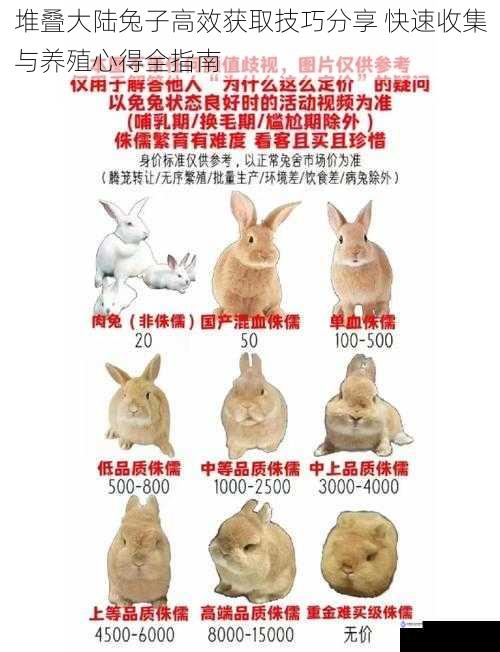

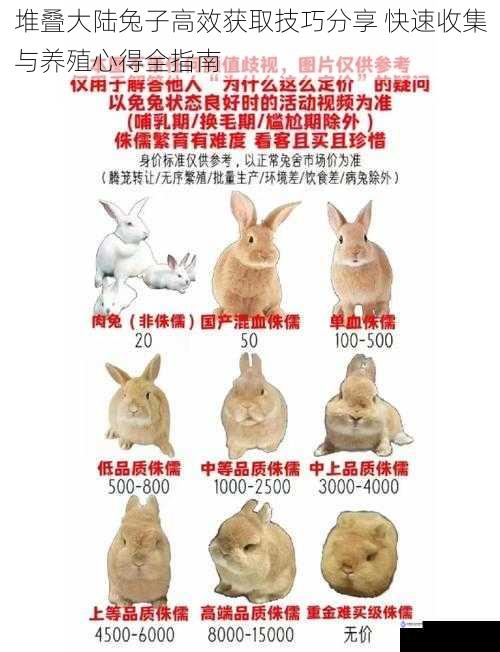

兔子生态机制解析

在堆叠大陆的开放世界中,兔子作为基础生存资源与进阶生产原料的双重属性使其成为玩家重点攻略对象。其行为模式遵循昼夜交替规律:晨昏时段(06:00-08:00、18:00-20:00)活跃度提升30%,此时段刷新概率达到峰值。地形适配性数据显示,森林与草原交界处的兔子巢穴密度较纯生态区域高出4...

翅膀系统作为全民奇迹中战力提升的核心模块,其养成效率直接关系到角色PVE/PVP的综合实力。将从资源获取、成长路径、技能搭配三大维度,深度剖析翅膀快速进阶的核心逻辑,帮助玩家突破养成瓶颈。

资源获取的优先级管理

翅膀养成依赖羽毛、圣灵宝石、祝福结晶等核心材料,需建立科学的资源分配策略:

1. 日常任务精...

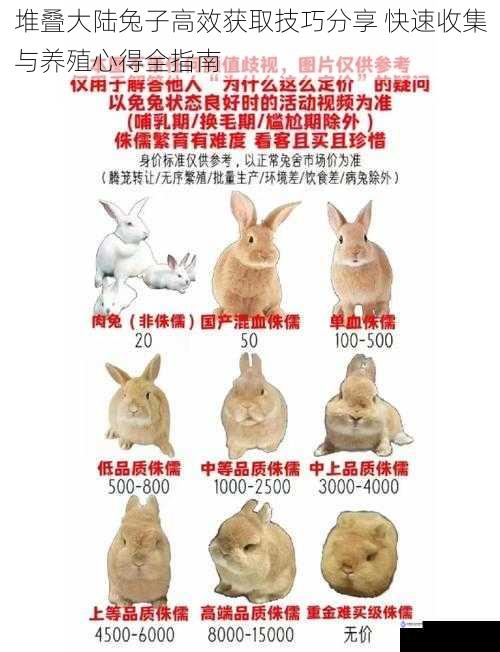

问题背景与技术定位

真三国无双6(Dynasty Warriors 7)作为经典动作游戏,在Windows系统安装过程中常遭遇各类报错问题。根据玩家社区反馈和技术支持数据分析,安装异常主要集中表现为以下典型错误类型:

1. 运行时库缺失错误(如MSVCR100.dll、d3dx9_XX.dll缺失)

2...

在原神4.2版本剧情中,"幕启时刻水色华章映现尘世咏叹调"这一充满诗意的,暗示着芙宁娜角色塑造中蕴含的深层戏剧结构。作为提瓦特大陆最具颠覆性的人神关系书写样本,芙宁娜的存在打破了传统二次元角色塑造的范式,其形象建构过程呈现出独特的解构主义特征。这个承载着"尘世执政"身份却以戏剧表演维持神性的角色,在叙事层面构...

猜歌达人作为一款考验音乐素养与反应能力的休闲游戏,其600关后的挑战模式对玩家提出了更高要求。将以609关为切入点,深度剖析该关卡的设计逻辑、常见难点及系统性通关策略,帮助玩家掌握专业级解题思路。

609关的关卡特性分析

作为进阶挑战关卡,609关延续了600关后的核心设计理念——通过混合音乐类型与模糊化...

7月6日,腾讯游戏与KONAMI联合研发的经典IP手游魂斗罗:归来迎来重磅版本更新,"全民军团战"模式的推出标志着这款横版射击游戏正式迈入团队协作竞技的新纪元。此次更新不仅通过多维度玩法迭代重塑了游戏的核心体验,更以军团对抗为核心搭建起完整的社交竞技生态链,在保留系列经典爽快射击感的基础上,为玩家开辟了更具战...

版本环境与阵容强度评级

S30赛季的平衡性调整重塑了模拟战生态体系,当前版本呈现法师与物理输出双核心并行的格局。T0阵容以玄法射、魔种重战、扶桑法刺三足鼎立,T1梯队则由蜀国刺、尧天坦射等经典阵容组成。环境整体偏向中速运营,8人口成型阵容成为主流选择。

四大顶级阵容深度解析

(1)玄雍法术射手

核心羁...

8月23日,剑侠情缘网络版叁年度七夕主题外装"唐门佳期"正式定名为"千机霓裳",这一名称的揭晓不仅延续了唐门机关世家的核心设定,更深度嵌入了中华传统服饰美学的精髓。作为2023年度七夕限定外观,该命名过程历经三个月的玩家互动与文史考据,最终呈现出兼具门派特色与传统文化价值的完美定案。

命名体系中的门派基因解...

老夫子作为经典战士型英雄,其大招"圣人之威"与闪现的交互机制始终是进阶玩家的核心研究课题。将从技能机制、战局环境、操作逻辑三个维度,系统解析闪现技能在实战中是否需要控制方向的核心问题,为高阶玩家提供精准的操作指引。

老夫子技能机制与闪现的交互原理

老夫子大招"圣人之威"具有强制位移的机制特性,在0.5秒前...

卡布里之吻的文化基因解析

在龙族幻想的宏大世界观中,"卡布里之吻"不仅是游戏角色间情感联结的重要符号,更是龙族文明与人类美食智慧交融的具象化体现。这道诞生于龙族宫廷下午茶会的甜品,以其蓝宝石般的镜面光泽与多层次味觉体验,完美复现了龙族对光元素的精妙掌控。其外层冷冽的冰川质感与内芯温润的果香碰撞,暗合龙族血脉...